La primera alarma se activó la noche del viernes 28 de marzo, a través de un software de seguridad cibernética: la red de computadoras y servidores del Instituto de Investigaciones Energéticas y Nucleares (Ipen), de São Paulo, en Brasil, estaba siendo objeto de un ataque hacker. Al ser alertado, el equipo de tecnología de la información constató que, para contener su avance, que se extendía a otros ordenadores de la institución, debía cortarse toda comunicación con el Ipen: el acceso a internet, a los teléfonos y a la propia red interna, interrumpiendo el flujo de datos de sus computadoras. En consecuencia, el instituto tuvo que suspender todas sus actividades por 10 días, tanto las de investigación como las de producción de radiofármacos, esenciales para el tratamiento de las personas con cáncer. Las secuelas de los daños todavía perduran. “Nos demandará unos tres meses evaluar todo lo que pudo haber sido afectado y poder reanudar las actividades plenamente”, comenta Pedro Maffia, director de gestión institucional de la Comisión de Energía Nuclear (CNEN), de la que el Ipen forma parte.

Aún no ha sido posible estimar todo el daño causado por el incidente, pero la venta de insumos registró una merma en su recaudación de 2,5 millones de reales. El ataque asestado fue del tipo ransomware, por el que a través de un software malicioso de criptografía se controlan y bloquean archivos informáticos de la institución y se exige un pago para restablecer el acceso. “Dejaron un mensaje pidiendo un rescate que debía abonarse en bitcoines. En ningún momento consideramos negociar con los delincuentes”, relata. Aquellos investigadores que podían continuar realizando sus actividades en forma remota siguieron trabajando, pero de forma parcial y con una productividad reducida. “Todas las actividades que dependían de los sistemas conectados a la red del Ipen se vieron afectadas”, dice el físico Niklaus Wetter, coordinador del departamento de Investigación y Desarrollo del instituto.

Los intentos de ataques como el perpetrado contra el Ipen son frecuentes en las instituciones de enseñanza e investigación de Brasil. La red académica Ipê, que conecta aproximadamente a 1.800 institutos de investigación, innovación y educación superior brasileños y a 4 millones de usuarios, está afrontando unas 20.000 tentativas de ataques por mes. La mayoría las bloquea de forma automática la Red Nacional de Enseñanza e Investigación (RNP), una organización social vinculada al Ministerio de Ciencia, Tecnología e Innovación (MCTI), que administra la red. Algunos de estos ataques, al ser más elaborados, requieren la intervención directa de los profesionales del equipo de ciberseguridad.

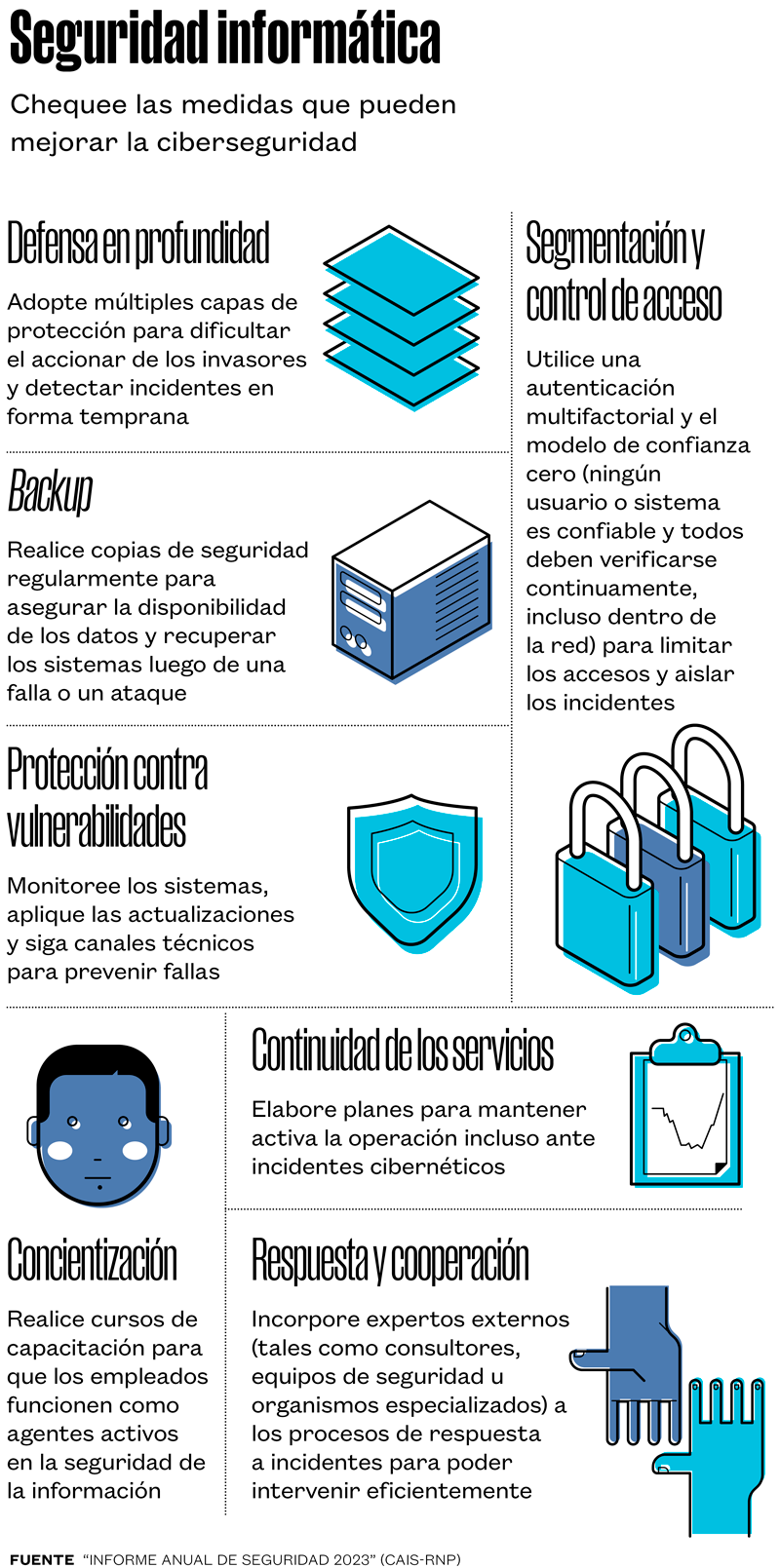

“Las instituciones educativas y de investigación están ampliando la oferta de servicios digitales y, naturalmente, esto abre más puertas a los ataques”, explica João Eduardo Ferreira, investigador del Instituto de Matemática y Estadística de la Universidad de São Paulo (IME-USP) y superintendente de Tecnología de la Información de dicha universidad. Según él, la USP monitorea y continuamente está padeciendo intentos de ataques cibernéticos, cuyo perfil ha evolucionado en los últimos dos años. “Lo que estamos viendo es que los hackers ya no necesitan disponer de equipos para atacar: muchos de ellos ahora alquilan máquinas con buena capacidad computacional en la deep web. Otro cambio radica en que en la mayoría de las ocasiones no se trata de un individuo, sino de grupos articulados en distintos lugares. Y por último, hacen gala de un conocimiento técnico cada vez más sofisticado”. Para hacer frente a los ataques, la USP implementa diversas estrategias, que van desde la construcción y perfeccionamiento de barreras de conectividad (firewalls) hasta el encriptado de los datos sensibles y la adopción de una arquitectura de software de cuatro capas, que permite el desarrollo de nuevas prestaciones y la corrección de problemas sin necesidad de afectar a otras partes del sistema. La pandemia también ha abierto otros flancos: las instituciones pasaron a recibir cientos de accesos remotos de empleados que trabajan desde sus casas.

Es habitual que los delincuentes traten de instalar software maliciosos en las computadoras de las instituciones de investigación para hacer minería de criptomonedas, un proceso que requiere el uso de sistemas de computación potentes para resolver problemas matemáticos complejos y, como recompensa, los hackers reciben monedas digitales. “Los centros de investigación y las universidades constituyen uno de los blancos elegidos porque suelen poseer computadoras con alta capacidad de procesamiento. Asimismo, pueden almacenar información valiosa, como secretos de patentes”, señala Dennis Campos, gerente de tecnología de la información del Centro Nacional de Investigación en Energía y Materiales (CNPEM), de Campinas.

El CNPEM registró un caso de este tipo hace algunos años: su sistema de vigilancia detectó un consumo de memoria superior a lo normal y resultó ser que una de sus computadoras tenía un software realizando criptominería. El centro reforzó su equipo de ciberseguridad luego de sufrir otro ataque cibernético durante un fin de semana de febrero de 2022. Al igual que en el caso del Ipen, se trataba de un ataque de tipo ransomware. “Los delincuentes ya habían logrado encriptar alguna información de nuestro sistema, como los datos administrativos y de investigación”, recuerda. Como había una copia de seguridad, en su mayoría se recuperaron.

Tan solo en 2024, los sistemas de seguridad del CNPEM bloquearon alrededor de 1.800 ataques y 116 millones intentos. “En caso de que un ataque potente resulte exitoso, el mayor riesgo reside en tener que interrumpir el funcionamiento de la infraestructura de la institución y suspender la operación de la fuente de luz sincrotrón Sirius”, sostiene.

El equipo del CNPEM descubrió que la invasión se produjo a raíz de la vulnerabilidad de un software. Tras el incidente, se dispuso que las actualizaciones de programas críticos deben realizarse el mismo día en que se publican. Otro procedimiento que el centro está implementando es la instalación de un sistema de autenticación multifactorial, lo que implica que el usuario de la red, ya sea colaborador o visitante, debe proporcionar más de un tipo de verificación de su identidad, en lugar de ingresar solamente su contraseña. “Esta es una primera barrera que nos permite identificar la hora, la ubicación y el contenido descargado. Esto ayuda a rastrear el origen de eventuales incidentes”, dice Rogger de Lima, gerente de seguridad de la información del CNPEM, contratado luego del ataque de 2022.

La Universidad de Campinas (Unicamp) sufrió un intento de ataque hacker durante el pasado mes de marzo. La incursión fue frustrada, pero dejó a la red de computadoras del campus funcionando más lentamente durante cuatro días. Según Ricardo Dahab, director de Tecnología de la Información y Comunicación (TIC) de la Unicamp, las computadoras de la universidad son sondeadas diariamente por software malicioso en busca de fisuras por donde infiltrarse. “El peor escenario sería el robo de información de investigaciones realizadas en colaboración con empresas, protegidas por contratos de confidencialidad. O incluso de datos sensibles de los pacientes del hospital de la universidad”, afirma.

A principios de 2020 y en 2024 la universidad sufrió grandes fugas de datos de empleados, alumnos y usuarios de un sistema de evaluación a distancia como resultado de ataques cibernéticos. En el primero, se sustrajeron los datos de 200.000 usuarios y, en el segundo, de 140.000. Según Dahab, el ataque de 2020 fue el incidente más grave que ha vivido la institución hasta la fecha. “Descubrimos que se trataba de una configuración errónea en un software. Luego de eso, analizamos las vulnerabilidades y pudimos cerrar varias vías de acceso”, relata. Otra de las medidas consistió en invertir en la infraestructura de la institución. “Además de utilizar el servicio en la nube que provee Amazon, en la Unicamp contamos con nuestra propia nube, que almacena nuestras principales bases de datos protegidas con una copia de seguridad.”

Un problema común en las universidades reside en que sus laboratorios tienen autonomía para crear sitios y páginas web, que se alojan en los servidores centrales. “Se crean sitios web a voluntad. Es habitual que los mismos sean administrados por becarios y que queden sin mantenimiento una vez que la beca se termina y éstos se van. La falta de actualización abre brechas en la seguridad”, dice Dahab. Y remarca que, si no hay mantenimiento y se produce una invasión, el departamento de TIC está habilitado a cerrar el sitio web.

Para detectar vulnerabilidades y ampliar la capacidad de anticiparse a los ataques, la USP creó el programa Hackers do Bem [Hackers buenos], que ofrece becas a cinco alumnos de la carrera de licenciatura en ciencia de la computación del IME-USP. La tarea de los estudiantes consiste en atacar los sistemas de la USP y descubrir brechas, para que éstas sean corregidas por la Superintendencia de TI. “Se trata de un programa muy interesante, porque genera conocimiento nuevo, sirve para entrenar a los alumnos y ayuda a la universidad a mejorar su seguridad”, explica Ferreira. “Los becarios no tienen contacto con los técnicos de monitorean los sistemas de computación de la USP. Su labor es independiente”.

Para contribuir a evitar la pérdida de datos de investigaciones científicas en curso o de infraestructura de enseñanza, la RNP creó en 2023 un Centro de Operaciones de Seguridad (SOC), para el seguimiento y la neutralización de los ataques. Por ahora, el SOC cuenta con varias capas de protección, y una de ellas monitorea los ataques de denegación del servicio, que envían un gran volumen de solicitudes de acceso, lo que sobrecarga y bloquea los sistemas. El seguimiento se realiza las 24 horas del día en las 97 instituciones que hasta ahora han pasado por el proceso de adhesión al centro, y en la propia infraestructura principal de la red, llamada backbone. De tener éxito, este tipo ataques pueden afectar la rutina de trabajo y de investigación de las instituciones. “No se trata de una posibilidad. Los incidentes cibernéticos van a producirse”, subraya el experto en ciberseguridad Ivan Tasso Benevides, gerente de Operaciones de Seguridad de la RNP. Entre 2023 y 2024, la cantidad de ataques a la red aumento un 56 %.

Léo Ramos Chaves / Revista Pesquisa FAPESPProfesionales de ciberseguridad monitorean los intentos de ataques al CNPEM, en CampinasLéo Ramos Chaves / Revista Pesquisa FAPESP

El centro creado por la RNP funciona en una sala de la sede de la institución en Brasilia, con analistas que monitorean la red y la deep web, donde suelen ir a parar los datos fugados. “Ello permite una respuesta más rápida y efectiva en estos casos”, dice Tasso Benevides. “Hemos convocado a la presentación de propuestas para el montaje de otros tres centros más en Brasil antes del final de este año. Uno de ellos estará en la ciudad de São Paulo”, añade.

Antes de que el centro comience a funcionar, las instituciones que sufrían ataques solían acudir al Centro de Atención a Incidentes de Seguridad (Casi), al que el SOC se encuentra vinculado, para solicitar orientación sobre cómo proceder. “Esperábamos el llamado de las instituciones para prestarles apoyo. Ahora hemos adoptado una postura más activa y logramos detener los ataques antes de que se produzcan en las instituciones asociadas a la Red”, dice Tasso Benevides. Estas pueden optar por adherirse al sistema del SOC. A tal fin, hay distintos paquetes disponibles: el primero, más básico, es gratuito, y después hay uno intermedio y otro avanzado, ambos pagos.

Según relata Tasso Benevides sobre un caso atendido recientemente por la RNP, una institución educativa se salvó por poco de que su red fuera invadida luego de que un empleado utilizara las credenciales de la institución ‒correo electrónico y contraseñas corporativas‒ para registrarse en otro sitio web. Se produjo una fuga de datos y la información fue a parar a la deep web. En otro caso, una universidad del norte del país fue objeto de un ataque en el que el hacker borró datos y la copia de seguridad no se había actualizado desde hacía dos meses. “Perdieron todo lo que se había hecho en ese lapso.”

Los ataques de denegación de servicio son los más habituales entre las instituciones asociadas al RNP, según Tasso Benevides. El segundo más frecuente es el phishing, una estafa que procura inducir al usuario a clicar en formularios falsos y proporcionar datos y contraseñas. El tercer tipo más común es el ransomware, el que afectó al Ipen.

El CNPEM fue una de las instituciones que adhirió al SOC de la RNP como un servicio complementario de las medidas de seguridad internas. Dennis Campos, del CNPEM, subraya que el equipo ha buscado información en otros centros de investigación internacionales para garantizar la ciberseguridad del proyecto Orión, un complejo de laboratorios destinado a la realización de investigaciones avanzadas en virus y bacterias, con instalaciones de máxima seguridad biológica (NB4) que serán las primeras del mundo en estar conectadas a una fuente de luz sincrotrón (véase la entrevista). Sus sistemas críticos, como el aire acondicionado, serán automáticos y la protección contra fallas e interferencias será esencial para la preservación del material biológico.

Este artículo salió publicado con el título “Computadoras vulnerables” en la edición impresa n° 352 de junio de 2025.

Republicar